“Cara Mengamankan Router Mikrotik dari Flooding DNS”

Daftar Isi

Pengantar

Flodding DNS di MikroTik adalah serangan yang bertujuan untuk mengganggu atau membanjiri server DNS dengan permintaan DNS palsu atau yang tidak perlu. Hal ini dilakukan dengan mengirimkan sejumlah besar permintaan DNS ke server dalam waktu yang sangat singkat, sehingga membuat server tidak mampu menangani permintaan tersebut dan memperlambat atau bahkan menonaktifkan layanan DNS.

Serangan ini dapat dilakukan oleh pihak yang tidak bertanggung jawab dan dapat menyebabkan gangguan dalam akses internet bagi pengguna yang terhubung ke jaringan yang terkena serangan. Untuk melindungi jaringan dari serangan Flodding DNS, dapat dilakukan dengan mengkonfigurasi MikroTik untuk membatasi jumlah permintaan DNS yang diterima dalam satu waktu, mengaktifkan firewall untuk memblokir lalu lintas DNS yang mencurigakan, serta memperbarui perangkat lunak MikroTik secara teratur untuk mengatasi kerentanan keamanan yang mungkin terjadi.

Penyebab

Ada beberapa penyebab umum terjadinya serangan Flodding DNS di MikroTik, di antaranya:

- Penggunaan server DNS yang tidak terlindungi: Server DNS yang tidak dilindungi atau memiliki konfigurasi yang lemah menjadi rentan terhadap serangan Flodding DNS. Hal ini memungkinkan serangan untuk mengirimkan jumlah permintaan DNS palsu yang besar ke server dalam waktu yang singkat.

- Penggunaan protokol DNS yang tidak aman: Protokol DNS yang tidak aman seperti UDP dapat dimanipulasi dengan mudah oleh serangan Flodding DNS. Hal ini karena protokol ini tidak memiliki mekanisme keamanan yang memadai untuk melindungi server dari serangan.

- Penggunaan perangkat lunak DNS yang rentan: Perangkat lunak DNS yang rentan terhadap serangan Flodding DNS dapat dimanfaatkan oleh penyerang untuk melancarkan serangan. Oleh karena itu, sangat penting untuk memastikan bahwa perangkat lunak DNS yang digunakan selalu diperbarui dan memiliki patch keamanan terbaru.

- Serangan DDoS: Serangan DDoS dapat digunakan untuk melancarkan serangan Flodding DNS dengan cara membanjiri server dengan lalu lintas yang sangat tinggi dan membuatnya tidak mampu menangani permintaan DNS yang masuk.

- Motivasi kejahatan: Serangan Flodding DNS juga dapat dilakukan oleh pihak yang memiliki motivasi kejahatan, seperti pencurian data atau penggunaan jaringan untuk melakukan serangan terhadap target lain.

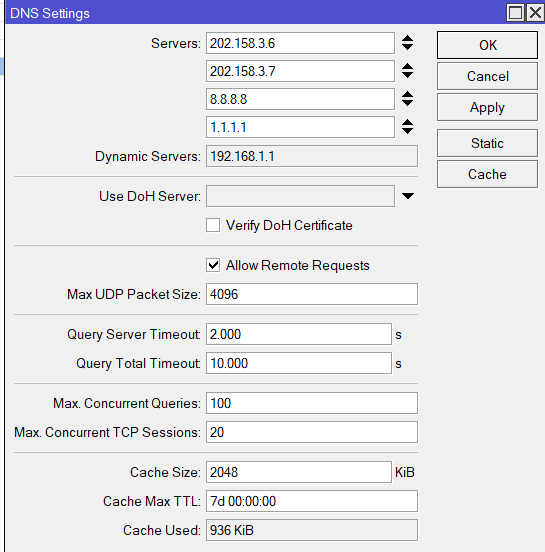

- Penyebab utama dikarenakan di sisi mikrotik kita centang ( enable ) Allow remote request . Sehingga jika ISP kita menggunakan IP public akan bisa digunakan oleh orang lain untuk DNS nya.

Cara Mengamankan Router Mikrotik dari Flooding DNS

Cara 1 -> disable Allow Remote Request

- Buka Winbox

- Buka menu IP -> DNS

Cara 1 -> anda bisa disable (unceklist) Allow Remote Request

Namun nanti local user tidak bisa menggunakan DNS dari mikrotik dan hanya menggunakan DNS dari ISP.Cara 2 -> Menambahkan Filter Rule

- Masuk ke winbox

- Masuk ke menu IP -> DNS -> Allow Remote Request (enable)

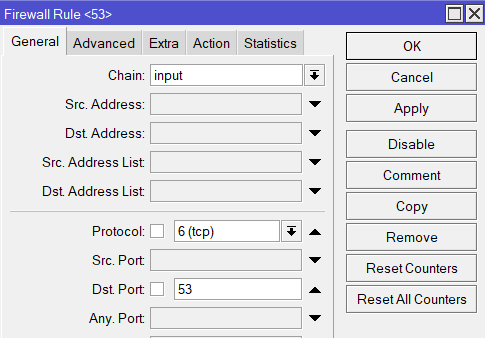

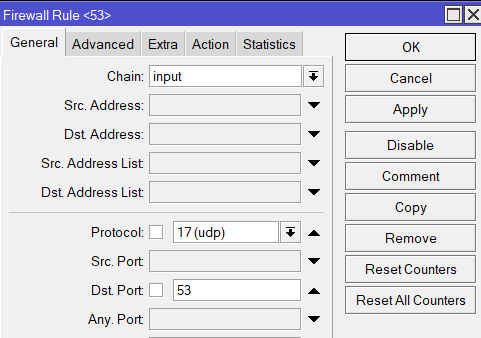

- Masuk ke menu IP -> Firewall -> Filter Rules

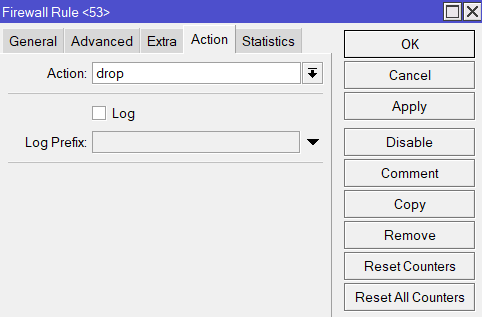

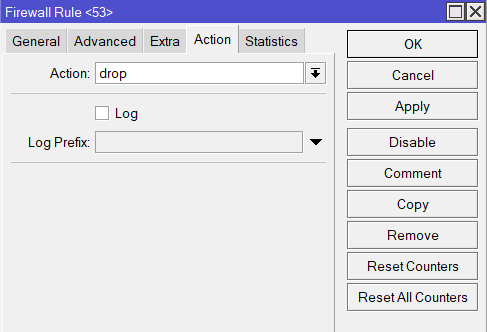

Rule 1 -> TCP port 53

Rule 2 -> UDP port 53

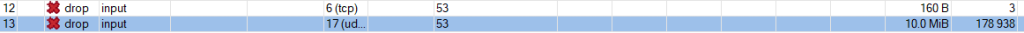

Hasil nya :

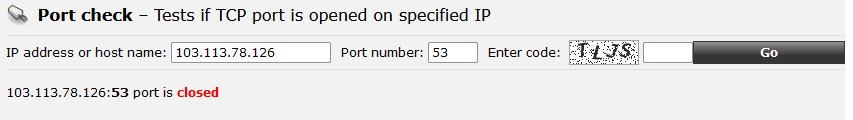

Test DNS Dari Luar

- Itu artinya Meskipun Fitur Allow remote request di enable tapi koneksi dari luar menuju DNS mikrotik di drop.

Penutup

Sahabat Blog Learning & Doing demikianlah penjelasan mengenai Cara Mengamankan Router Mikrotik dari Flooding DNS. Semoga Bermanfaat . Sampai ketemu lagi di postingan berikut nya.